בעידן הדיגיטלי המתקדם, איומי הסייבר הופכים מתוחכמים ונפוצים יותר מיום ליום. חברות וארגונים, ללא קשר לגודלם או תחומם, ניצבים בפני סיכונים מתמידים של פריצות נתונים, מתקפות כופר, והשבתות מערכות. מקרה אבטחת הסייבר האחרון שבו מיקרוסופט פרסמה אזהרה בנוגע לחולשת SharePoint שנמצאה ומנוצלת באופן פעיל ביולי 2025, מדגיש את החשיבות הקריטית של חוסן קיברנטי. למעלה מ-9,000 ארגונים ברחבי העולם המשתמשים ב-SharePoint Server נפגעו מהפרה ביטחונית זו, כאשר תוקפים ניצלו הרשאות צד-שרת כדי לשנות מפתחות מכונה ועקפו שיטות אימות לצורך ביצוע התקפות. עבור חברות רבות, SharePoint הוא מרכיב קריטי לשיתוף פעולה בין צוותים. כשהוא נפגע, מידע רגיש עלול לדלוף, תוכנות כופר עלולות להתפשט, ופעולות ליבה עלולות להיפסק.

אירוע זה מדגיש את הצורך בהערכה מחדש ואופטימיזציה של אסטרטגיות הגנת נתונים. מניעה בלבד אינה מספקת עוד. היכולת לשחזר נתונים – במהירות, בצורה נקייה ועם ביטחון – היא המהות של חוסן קיברנטי. אסטרטגיה זו אינה רק כלי למזעור נזקים, אלא מרכיב חיוני להבטחת המשכיות עסקית ושרידות ארגונית אל מול הנוף המשתנה של איומי הסייבר. בניית שכבות הגנה איתנות, לצד יכולות שחזור מבוססות ומאושרות, מהווה את ההבדל בין שיתוק ממושך לבין התאוששות מהירה ומוצלחת.

גישה רב-שכבתית להגנת סייבר: מעבר למניעה

המתקפות המודרניות אינן פועלות בקו ישר, אלא מנצלות מגוון וקטורים ותחבולות. במקרה של SharePoint, התוקפים לא תקפו ישירות את המערכת, אלא ניצלו חולשה מצד ספק צד שלישי כדי לגנוב אישורים ולאחר מכן לחדור למערכת ה-SharePoint. זהו תרחיש נפוץ, המצביע על כך שהסתמכות בלעדית על חומות אש או כלי אנטי-וירוס כבר אינה מספקת. במקום זאת, ארגונים חייבים לאמץ גישת אבטחה רב-שכבתית, הכוללת אבטחת נקודות קצה, פילוח רשת, הצפנת נתונים, בקרות גישה, זיהוי התנהגותי ושיטות גיבוי מתקדמות. מעבר לכך, יש להטיל דרישות מחמירות על ספקים חיצוניים על מנת להבטיח עמידתם בתקני אבטחת סייבר, ולדרוש מהם לעבור הערכות וביקורות אבטחה באופן סדיר, תוך קביעת תקנות תאימות אבטחה ברורות. גישה הוליסטית זו מייצרת מערך הגנה עמיד יותר, המקשה על תוקפים לחדור ולשבש פעולות.

חיזוק אבטחת נקודות קצה הוא צעד ראשון וקריטי. פריצות רבות מתחילות בניסיון לחדור לנקודת קצה יחידה, כגון מחשב נייד או תחנת עבודה. ברגע שנקודת קצה נפרצת, התוקף עלול לגרום להתקפה של המערכת כולה. פתרונות זיהוי ותגובה בנקודות קצה (EDR) יחד עם תוכנות אנטי-וירוס מתקדמות, יכולים לחסום איומים באופן יזום. EDR מספקות יכולות ניטור מתמשך, זיהוי אנומליות ובידוד נקודות קצה שנפגעו, ובכך מקטינות את שטח התקיפה הפוטנציאלי.

עמודי תווך אסטרטגיים בהגנת סייבר: ממניעה לשחזור

אבטחת הרשתות היא מרכיב חיוני נוסף. הטמעת פילוח רשת יחד עם חומות אש מאפשרת לבודד מערכות קריטיות זו מזו, כך שפריצה למגזר אחד לא תשפיע על אחרים. שימוש במערכות לזיהוי חדירות (IDS) ומערכות למניעת חדירות (IPS) מאפשר לנתח תעבורת רשת, לזהות חריגות, לזהות איומים פנימיים וליירט באופן מיידי חיבורי רשת חשודים. IDS מנטרות את תעבורת הרשת ומזהות תבניות של פעילות זדונית, בעוד IPS מסוגלות לחסום פעילות זו באופן אקטיבי. יחד, הן יוצרות שכבת הגנה חזקה מפני איומים מתפתחים.

הצפנת נתונים היא אבן יסוד בהגנה על מידע רגיש. צמצום הסיכון לדליפת נתונים מתבצע באמצעות הצפנת מידע אישי וקנייני, גם במנוחה (data at rest) וגם במעבר (data in transit). שילוב הצפנה עם פתרונות למניעת אובדן נתונים (DLP) מונע העתקה, ייצוא או העלאה של מידע רגיש אל מחוץ לארגון. מערכות DLP סורקות נתונים, מזהות מידע רגיש ואוכפות מדיניות כדי למנוע את העברתו הבלתי מורשית. בנוסף, הטמעת בקרות גישה מבוססות תפקידים ואכיפת עקרונות "אפס אמון" (Zero Trust) ו"ההרשאה המינימלית" (Least Privilege Access) יחד עם אימות רב-גורמי (MFA), חיוניים למניעת גניבת זהויות. שילוב כניסה יחידה (SSO) וניהול זהויות וגישה (IAM) מאפשר ניהול מרכזי של זהויות והרשאות, מפשט את תהליך הגישה למשאבים תוך שמירה על רמת אבטחה גבוהה.

ניטור, עדכון וגיבוי: נדבכים חיוניים לחוסן

ניטור וזיהוי איומים באופן מתמשך הם הכרחיים. ניצול יכולות אנליטיקה מתקדמות של מערכות ניהול מידע ואירועי אבטחה (SIEM) מאפשר לאסוף ולנתח אירועי אבטחה ממקורות שונים, לחסום גישה חריגה לנתונים ולזהות באופן יזום איומים מתפתחים שעשויים להעיד על התקפות קרבות. מערכות SIEM מאגדות נתונים מיומני מערכת, התקני רשת, יישומים ופתרונות אבטחה אחרים, ומבצעות עליהם קורלציה וניתוח כדי לספק תמונת מצב אבטחתית מקיפה. היכולת לזהות תבניות חריגות והתנהגות חשודה היא קריטית לתגובה מהירה.

עדכון שוטף וטיפול בפרצות במערכות תוכנה וחומרה הם משימה שוטפת ובלתי פוסקת. ארגונים חייבים לוודא שכל המערכות מעודכנות באופן קבוע עם התיקונים והעדכונים האחרונים כדי להתגונן מפני איומי סייבר מתפתחים. תיקון חולשות קיימות ואופטימיזציה של אבטחת המערכת בטווח הארוך מפחיתים באופן משמעותי את הסיכון לפריצות. מעבר לכך, ביצוע גיבויים ושחזור הוא קו ההגנה האחרון. גיבוי קבוע של נתונים קריטיים, שמירה על גרסאות מרובות של נתונים, והחזקת עותקים מחוץ לאתר (off-site copies), הם חיוניים. גיבויים אלו מאפשרים לחברות להימנע מתשלום כופר ולמזער נזקים במקרה של מתקפת כופר.

גיבוי, שחזור והמשכיות עסקית: ליבת החוסן הקיברנטי

גיבויים נחשבים לעיתים קרובות לקו ההגנה האחרון. כאשר כל שאר אמצעי ההגנה נכשלים והנתונים מוצפנים או נמחקים, גיבויים הם הדרך היחידה שבה עסק יכול לשחזר את פעילותו. כדי לחזק את יכולת השחזור הקיברנטי, חברה חייבת לגבות את כל הנתונים התפעוליים, לשפר את בידוד הנתונים, ולאמת באופן קבוע את יכולת השחזור של הגיבויים. בעוד שארגונים מודרניים פועלים עם מגוון רחב של פלטפורמות וכלים, כל עומס עבודה מוגן הופך לחולשה שמחכה להיות מנוצלת על ידי תוכנות כופר. כאשר פלטפורמות ונתונים המאוחסנים עליהן מקושרים זה לזה, חברות חייבות לוודא שלא נשארים גיבויים מאחור, וכי כל מקור והתקן נכללים באסטרטגיית הגיבוי. זה כולל לא רק שרתי קבצים או בסיסי נתונים, אלא גם נקודות קצה, מכונות וירטואליות, ויישומים בענן.

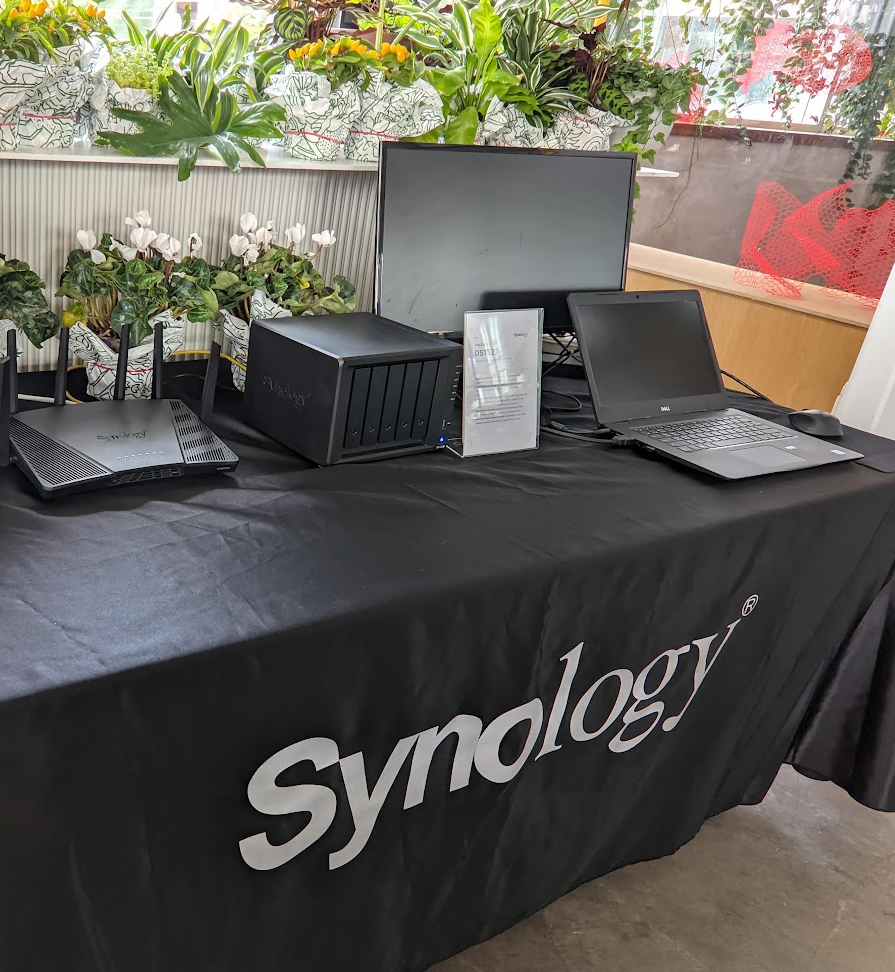

הטמעת ארכיטקטורה עמידה בפני איומי סייבר היא חיונית, מכיוון שעסקים אינם יכולים להסתמך אך ורק על מנגנון הגנה בודד. ספקית פתרונות הגנת הנתונים המובילה, Synology, ממליצה לחברות למנף טכניקות בידוד נתונים כגון אי-שינוי (immutability) וגיבויים לא מקוונים (offline backups). גיבויים בלתי ניתנים לשינוי מבטיחים שהנתונים לא יוכלו להשתנות או להימחק במהלך תקופת השמירה, מה שמפחית את הסיכון לפגיעה בשרתי הגיבוי. גיבויים לא מקוונים מבודדים פיזית ואינם נגישים מרשתות חיצוניות, מה שמפחית את הסיכון לחדירת תוכנות כופר תוך מזעור הסיכון לפרצות אבטחה עקב טעויות אנוש.

מעבר לגיבוי: אימות ומוכנות לשחזור

מעבר לעצם ביצוע הגיבויים, המפתח טמון באימות יכולת השימוש בנתונים. ללא אימות תקינות הגיבויים, חברות חשופות לסיכון של חוסר יכולת לשחזר את הגיבויים בעת הצורך, למרות שהם קיימים. ארגונים צריכים ליישם אימות גיבויים ותרגילי התאוששות מאסון כפעולות סטנדרטיות, ולהשתמש בפתרונות הכוללים תמיכה מובנית בתכונות אלו כדי לשחזר פעולות באופן מיידי במקרה של מתקפת כופר. תרגילי שחזור תקופתיים מאפשרים לארגונים לזהות פערים בתהליכי השחזור, לאמן את הצוותים ולהבטיח שהם מוכנים להתמודד עם אירוע אמת. זה כולל בדיקות שחזור מלאות של מערכות קריטיות, בדיקת זמני שחזור (RTO – Recovery Time Objective) ויעדי נקודת שחזור (RPO – Recovery Point Objective) שנקבעו מראש.

היכולת לשלב הגנה רב-שכבתית עם בידוד, אי-שינוי ושחזור מאומת היא המהות של חוסן קיברנטי אמיתי. ייתכן שלא ניתן למנוע כל פריצה, אך ניתן להבטיח שהעסק ישרוד אותה. זו ההבדל בין השבתה של שבועות ארוכים לבין חזרה מהירה ובטוחה לפעילות מלאה. ארגונים שמשקיעים באסטרטגיה מקיפה זו מבטיחים לא רק את שרידותם המיידית, אלא גם את יכולתם לצמוח ולשגשג בנוף איומי הסייבר המשתנה תדיר.

סיכום

הנוף הקיברנטי הנוכחי דורש מגישה פרואקטיבית ורב-ממדית להגנה על נתונים ונכסים דיגיטליים. אירועים כמו פריצת SharePoint האחרונה מדגישים את העובדה כי מניעה בלבד אינה מספיקה; היכולת להתאושש במהירות, ביעילות ובביטחון היא המפתח. אסטרטגיית חוסן קיברנטי משלבת הגנה רב-שכבתית הכוללת אבטחת נקודות קצה, פילוח רשת, הצפנת נתונים, בקרות גישה מתקדמות, ניטור איומים שוטף, עדכונים קבועים של מערכות וגיבויים אמינים. מעבר לכך, חיוני לאמץ טכניקות בידוד נתונים כמו גיבויים בלתי ניתנים לשינוי וגיבויים לא מקוונים, ולא פחות חשוב – לאמת באופן קבוע את יכולת השחזור של הגיבויים באמצעות תרגילי התאוששות מאסון. ארגונים שיאמצו גישה מקיפה זו לא רק יצמצמו את הסיכון לפגיעה, אלא גם יבטיחו את המשכיותם העסקית ויכולתם לשרוד כל מתקפה, ובכך יהפכו את החוסן הקיברנטי לנכס אסטרטגי משמעותי.

כתיבת תגובה